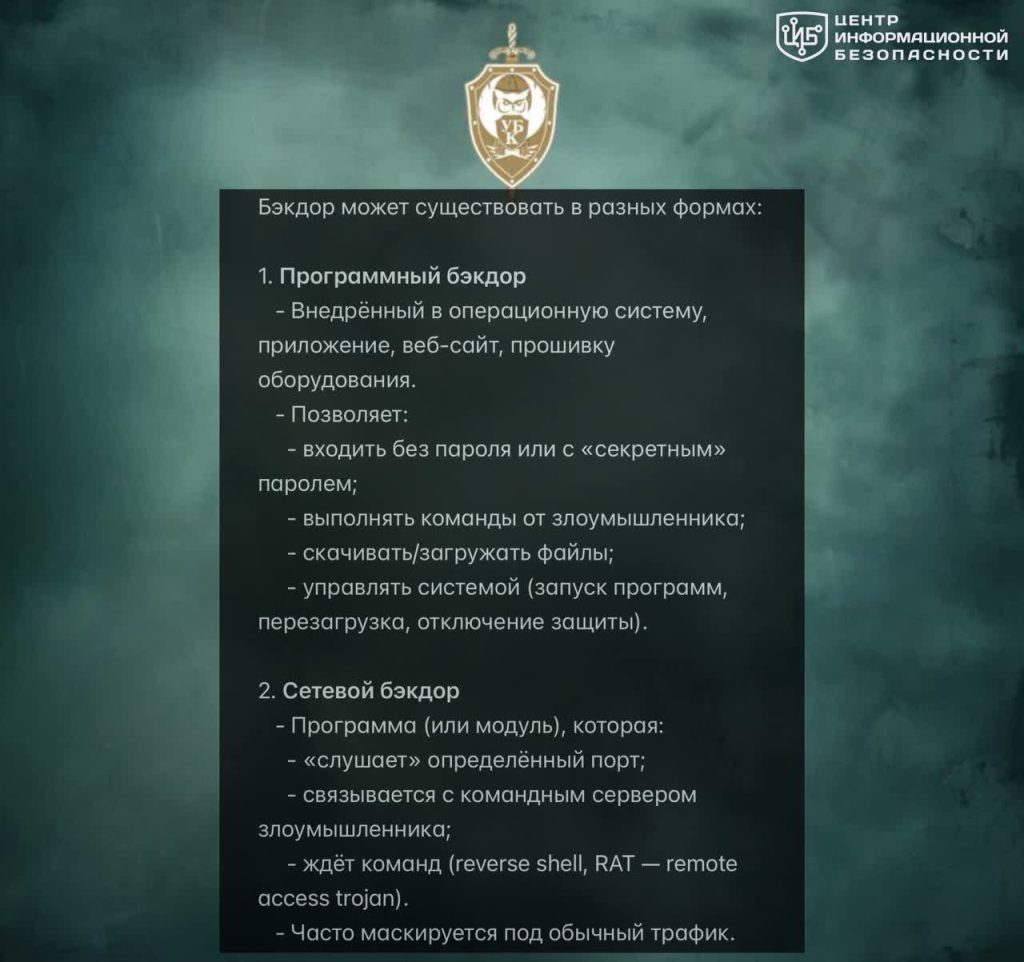

**Что такое «бэкдор»? Часть 2**

**3. Встроенный бэкдор в ПО или устройстве**

Бэкдор может быть осознанно оставлен разработчиком или производителем. Это может быть:

– «служебная» учётная запись,

– тестовый пароль,

– скрытая функция удалённого администрирования.

Использование таких бэкдоров может быть:

– легальным если согласовано с заказчиком и документировано, например, для техподдержки или отладки,

– нелегальным если скрыто от заказчика и создаёт риск несанкционированного доступа.

**4. Бэкдор как следствие взлома**

Если злоумышленник успешно взламывает систему, он может:

– установить бэкдор, чтобы сохранить доступ,

– даже после смены пароля или устранения уязвимости всё равно проникать в систему через этот «чёрный ход».

**Подпишитесь на «Ленинградский cyber — страж» и будьте в курсе актуальных угроз. Предупреждён — значит вооружён!**